Cifrar las particiones que contienen los datos de los usuarios es una opción fundamental sobre todo en equipos itinerantes (portátiles).

Empresas que utilizan equipos portátiles deben cifrar los contenidos existentes en sus ordenadores cedidos a empleados y bien protegidos por claves que sean difíciles de romper por fuerza bruta, es decir, a base de intentos repetidos.

Como siempre, nos basamos en las técnicas básicas de seguridad (ver wiki) y los pilares de la seguridad de la información (ver wiki):

- Confidencialidad

- Integridad

- Disponibilidad

- Autenticación

- No repudio

Atendiendo, además, al tipo de información que estos equipos almacenan, y conforme a la Ley Orgánica de Protección de Datos de Carácter Personal (LOPD 15/1999) podemos encontrarnos con que se requiere un tratamiento de seguridad adicional para esos datos.

Desde este punto de vista, me conviene recomendaros el uso de sistemas operativos Linux ya que permiten cifrar de forma muy sencilla la partición /home que almacena los perfiles y datos de los diferentes usuarios que utilizan el ordenador, de tal modo que ningún usuario podrá acceder a datos de otros usuarios y, en caso de pérdida del equipo (algo habitual en sistemas itinerantes), nos aseguraremos de imposibilitar el acceso a los datos sensibles.

¿Cómo cifrar?

Hay cientos de tutoriales paso a paso. Por mi parte, os dejo éste http://www.makeuseof.com/tag/encrypt-home-folder-ubuntu-installation-linux/ que es muy sencillito, aunque está en inglés.

Ya escribiré un tutorial en español para que podáis hacer esa tarea vosotros mismos. Además, durante el proceso de instalación de casi todas las distros, os pregunta el sistema si queréis cifrar la carpeta /home.

Y, ahora, lo importante, saltarse el cifrado editando “shadow”

Bien, hasta aquí hemos conseguido cifrar la partición /home de los usuarios de windows y, además, hemos conseguido que los datos sólo sean accesibles cuando el usuario introduce correctamente su contraseña.

Como sabéis, las contraseñas en las distros actuales se almacenan en el archivo “shadow” localizado en “/etc”.

Aunque estas claves de usuario se encuentran cifradas en dicho archivo y, además, es inaccesible a usuarios normales, tenemos la opción de acceder al mismo e, incluso, editarlo si utilizamos una distribución “LiveCD“.

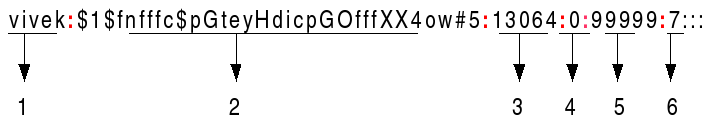

Las líneas del archivo “shadow” contienen la siguiente información:

- Nombre de usuario

- Contraseña cifrada

- Desde el 1 de enero de 1970, los días que han pasado desde el último cambio de contraseña.

- Días que quedan para que el usuario vuelva a cambiar su contraseña

- La clave será válida hasta pasado este número de días. Después el usuario tendrá que cambiar su contraseña.

- Días de aviso para el cambio de clave.

- Número de días que quedan para la desactivación de la cuenta de usuario.

Como podéis observar en la imagen, la parte correspondiente con la contraseña es un churro de caracteres alfanuméricos que corresponde con el cifrado de la contraseña del usuario. De momento, parece indescifrable en un tiempo aceptable, así que nos vamos a olvidar de intentarlo. En este enlace tenéis algún método para ello, pero se basa en diccionarios y fuerza bruta, así que no tengo claro que os pueda servir para algo.

El método más sencillo y rápido para acceder a la info de usuario es el siguiente:

Arrancar el equipo desde una Live vía USB o lector óptico.

Si no sabes cómo preparar una de estas, te toca googlear un poco. En la web de ubuntu tiene varias versiones ISO descargables que puedes montar en pendrive o en DVD.

Acceder a la partición / del equipo

Si has llegado aquí significa que el Administrador de Sistemas que controla ese portátil ha olvidado insertar una contraseña en BIOS para impedir el cambio en la secuencia de arranque del ordenador, dando acceso a manos malignas la posibilidad de cargar esa Live que comentaba antes.

Así, ya tienes acceso a la partición de sistema que contiene todos los archivos del sistema operativo.

Crear un nuevo usuario en tu livecd

Desde la terminal, añades un nuevo usuario.

El comando “useradd” se encarga de este proceso. Es importante elegir una clave facilita que tendrás que recordar después.

Ahora, si listas el contenido del archivo “shadow” de tu livecd, podrás copiar la clave cifrada de este usuario nuevo que acabas de crear. Ese cifrado corresponde con tu clave facilita de usuario nuevo.

Editar “shadow”

Dentro del directorio “/etc” tienes el archivo “shadow” que hemos comentado.

Puedes editarlo directamente usando “gedit”, “nano” o cualquier otro editor de texto que te guste (los gurús usan “vi” 😉

Localizas el nombre usuario que más te guste o, directamente, el usuario “root” y eliminas la contraseña cifrada completa.

Insertas, en su lugar, la clave cifrada que has generado en el paso anterior y sales salvando el archivo.

Reiniciar el equipo

El paso siguiente es, lógicamente, probar el resultado. Extraes el disco de la unidad y reinicias para que arranque el sistema instalado.

Si todo ha ido correcto, ahora podrás autenticar el usuario usando la nueva clave facilita que has introducido en el archivo “shadow” anteriormente.

De este modo ya tienes paso y acceso a los archivos que necesites.

Conclusión

Si, bien, es necesario aumentar la seguridad en sistemas itinerantes, no podemos olvidar evitar el acceso a la BIOS del sistema, proteger los sectores de arranque e impedir la carga de sistemas externos ya que, aunque hayamos cifrado el contenido de las particiones de usuario, es bastante viable la posibilidad de acceso a los archivos por parte de personal no autorizado si éste es capaz de arrancar la máquina.

Otra opción es cifrar totalmente el contenido de la partición principal. De ese modo no habría posibilidad de editar el archivo “shadow” y, también, impediría la opción de recuperación de datos en caso de desastre.

Yo creo que el punto de equilibrio se encuentra justo en evitar el cambio en la secuencia de arranque por medio de clave en BIOS, aunque este sistema puede ser también “pirateable” mediante el limpiado de BIOS ya sea por reinicio de la misma usando el puente en placa base, eliminando la pila o similar. Incluso se podría desoldar y soldar una BIOS nueva en aquellos portátiles sin puente.

No se trata de impedir a toda costa, sino de minimizar la posibilidad de acceso para usuarios no autorizados que puedan encontrarse el portátil perdido. Salvo que sean expertos, no les quedará otra que eliminar las particiones y hacer una instalación nueva. Tendrán portátil, pero no tus datos.

Como siempre, este artículo está escrito de memorieta, y puede contener errores y omisiones (algunas intencionadas). Si observas algo raro, por favor, inserta un comentario.

Creative Commons

Esta publicación se puede Compartir-Igual-NoComercial-Mención. No hay nada original, así que usa al gusto.