Tutorial completo de JAVA de guru99.es

Recientemente hemos recibido un email de un compañero de profesión (https://guru99.es) que nos solicita que incluyamos un estupendo tutorial que incluye más de 190 horas de trabajo creando capturas y vídeos magníficamente anotados. Con esta publicación nos gustaría...Solución a problema con doble servidor DHCP tras instalación de fibra óptica

Tras migración a fibra óptica, una empresa nos solicita ayuda debido a la aparición de diversos fallos con la telefonía IP fija e inalámbrica, conexiones a wifi y sus datáfonos. Las empresas suministradoras y subcontratas han dejado al cliente en la estacada.

¿Cómo recuperar contraseñas grabadas en Outlook?

Recuperación de contraseñas grabadas en el navegador, outlook y thunderbird. En muchas ocasiones, los usuarios utilizan las opciones de grabar contraseñas que proporcionan los programas que usan a diario tales como Outlook, Thunderbird o cualquiera de los navegadores (Chrome, Firefox, Explorer).

Error al iniciar Phatch

En la última versión de Phatch para Ubuntu 16.04 Xenial parece contener un error que impide la carga del programa, apareciendo el logotipo en el centro de la pantalla pero no continuando con la carga.

Plugin WP-Statistics bloquea el Builder de DIVI

Plugin de Wordpress WP-Statistics genera incompatibilidad con plantilla DIVI.

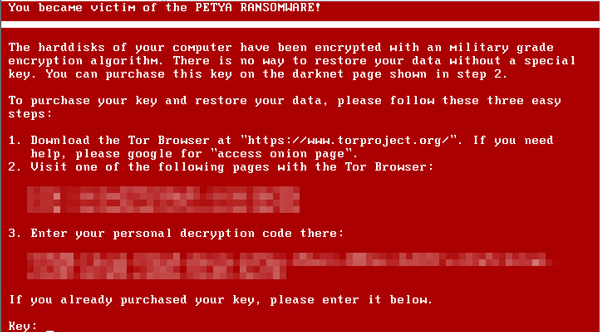

RANSOM, descifradores, decryptors, programas para descifrar archivos afectados por secuestradores de datos

Si vuestros equipos han quedado afectados por algún tipo de RANSOM que haya secuestrado, cifrado, vuestros datos importantes, es posible que tengáis una oportunidad de recuperar el contenido cifrado.

Propagación masiva del WanaCrypt0r, WannaCry, Wana Decrypt0r

El presente texto os permitirá entender lo ocurrido así como tomar algunas medidas básicas para evitar o controlar la posibilidad de infección en vuestras redes o en casa. Voy a intentar explicarlo de un modo sencillo y fácil de entender, evitando utilizar conceptos técnicos

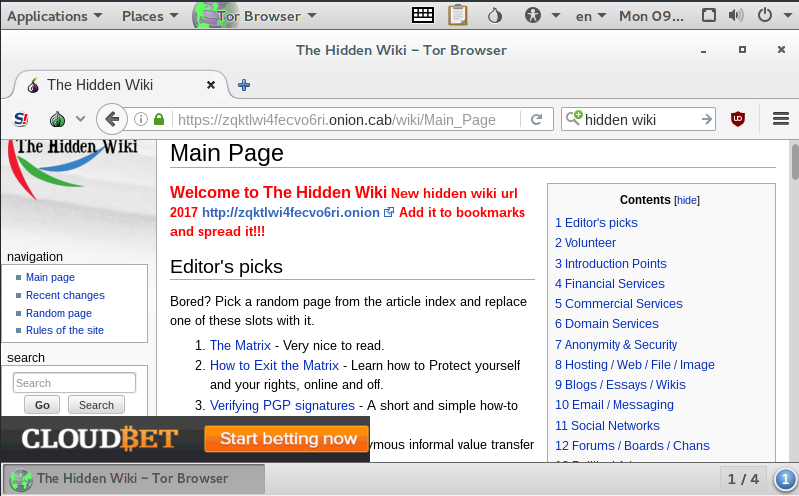

Navegación anónima segura con TAILS y acceso a la Deep Web

¿Alguna vez te has preguntado cómo hacer para navegar por internet sin dejar rastro, de forma anónima y segura? ¿Has oído hablar de la “Deep Web” y te apetece dar un paseo por allí? La hiperconexión de dispositivos actual vía móviles, tablets o equipos...

Las 10 contraseñas más utilizadas en el 2016 (sí, siempre son las mismas)

Ha llegado ese momento del año en el que los expertos de “hacking” mundiales publican el listado con las claves más utilizadas del año y, para variar, no hay mucha sorpresa.

Caída de servicios Microsoft el 21 de marzo de 2017

Según podemos leer en WindowsCentral, durante el día 21 ha habido una serie de caídas en servidores con resultado de interrupción de los servicios online de la empresa

Ejecución de código remoto vía vulnerabilidad Apache Struts (framework Java)

Ejecuta código vía remota por exploit de vulnerabilidad de Apache Struts.

Resumen guía de comandos CISCO para administración de sistemas o ASIR

Se trata de una guía básica muy interesante que os puede servir, y ayudar, para preparar vuestros Packet Tracert de entrenamiento para exámenes o certificaciones de CISCO. También es útil para configurar cualquier dispositivo compatible con CISCO IOS.

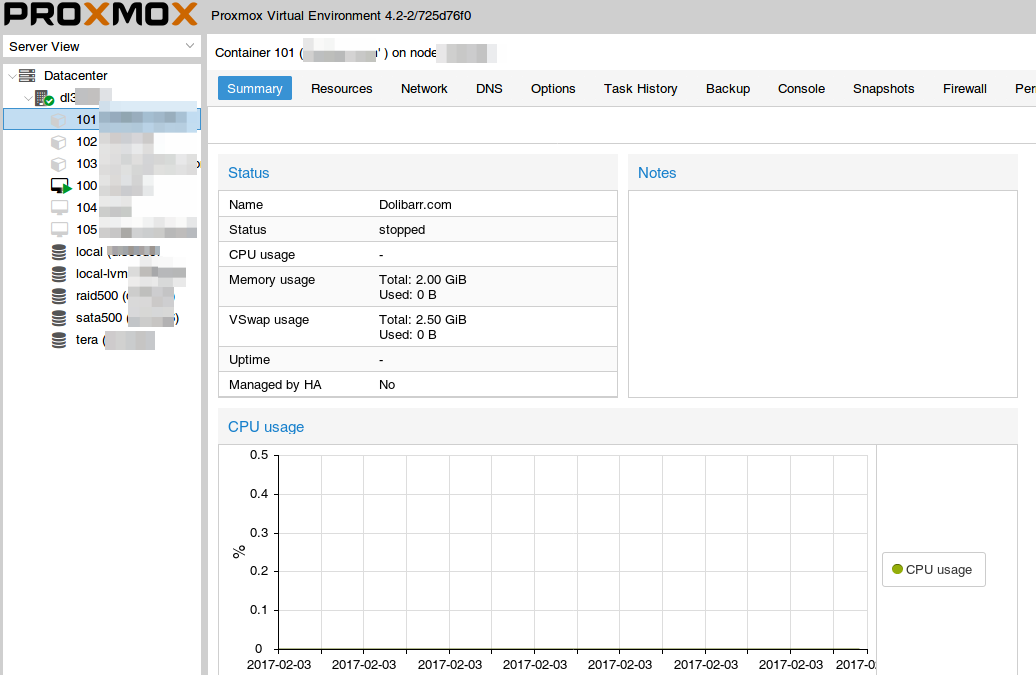

Añadir disco duro para almacenamiento, backup, contenedores o MVs con PROXMOX

Añadir un nuevo disco duro al datacenter montado con Proxmox es una tarea relativamente sencilla. Tan sólo tendremos que decidir si necesitamos añadir una nueva unidad separada al servidor o aumentar el espacio lógico de unidades ya instaladas. La diferencia entre...

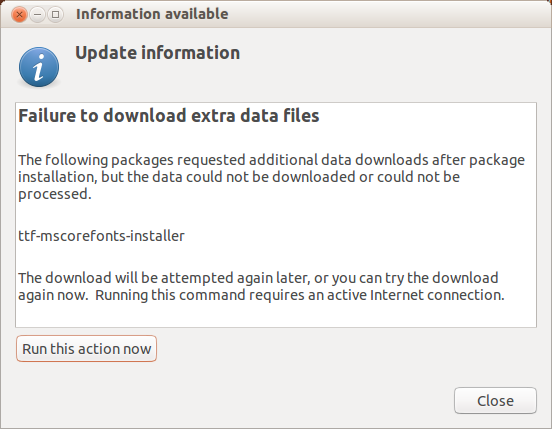

Solución para el error ttf-mscorefonts-installer al instalar fuentes Windows para Wine en Ubuntu

El único problema que os puede aparecer tiene relación con el paquete de fuentes de Windows (ttf-mscorefonts). En algunas ocasiones, os puede devolver un error en la instalación relacionado con la imposibilidad de encontrar el paquete que se tiene que descargar e instalar.

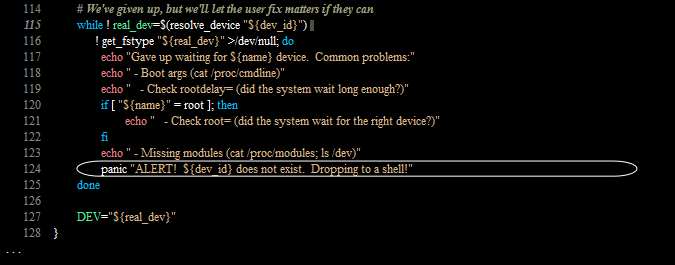

Acceso a shell root con Linux pulsando la tecla ENTER durante 70 segundos

Un error en Cryptsetup, utilizado para el cifrado de particiones y discos por seguridad, permitiría a un atacante saltarse los procedimientos de autenticación de usuario en sistemas linux con sólo pulsar la tecla INTRO durante unos 70 segundos. El resultado deriva en la apertura de una terminal con privilegios de root en linux.

Cómo restaurar la clave de Administrador de un dominio AD de Windows Server 2008R2

Olvidar, perder o quedarse sin las claves por culpa de un administrador de sistemas pirata o por antiguo empleado despedido puede convertirse en un problema serio en una empresa que utilice el sistema de catálogo Active Directory

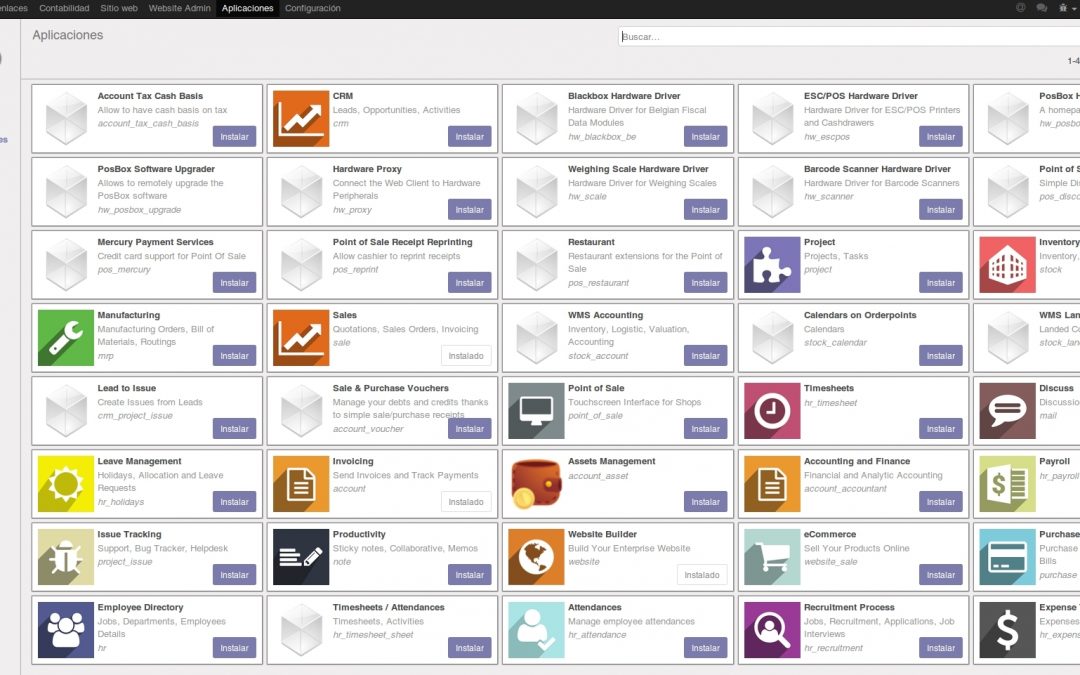

¿Cómo instalar Odoo 10 en un Ubuntu 16.04 LTS?

Instalación paso a paso de Odoo 10 en español usando el script de Yenthe.

Cómo mejorar las medidas de seguridad de nuestra red WIFI

Hoy vamos a estudiar cómo mejorar la seguridad de nuestra propia red wifi siguiendo unos pasos básicos que, además, nos permitirán aprender ciertos conceptos elementales.

NOTA IMPORTANTE: Ransomware y el secuestro de datos

Se recomienda encarecidamente NO abrir ningún archivos “.zip” adjunto que hayáis podido recibir en vuestros buzones de correo electrónico procedentes de cualquier fuente.

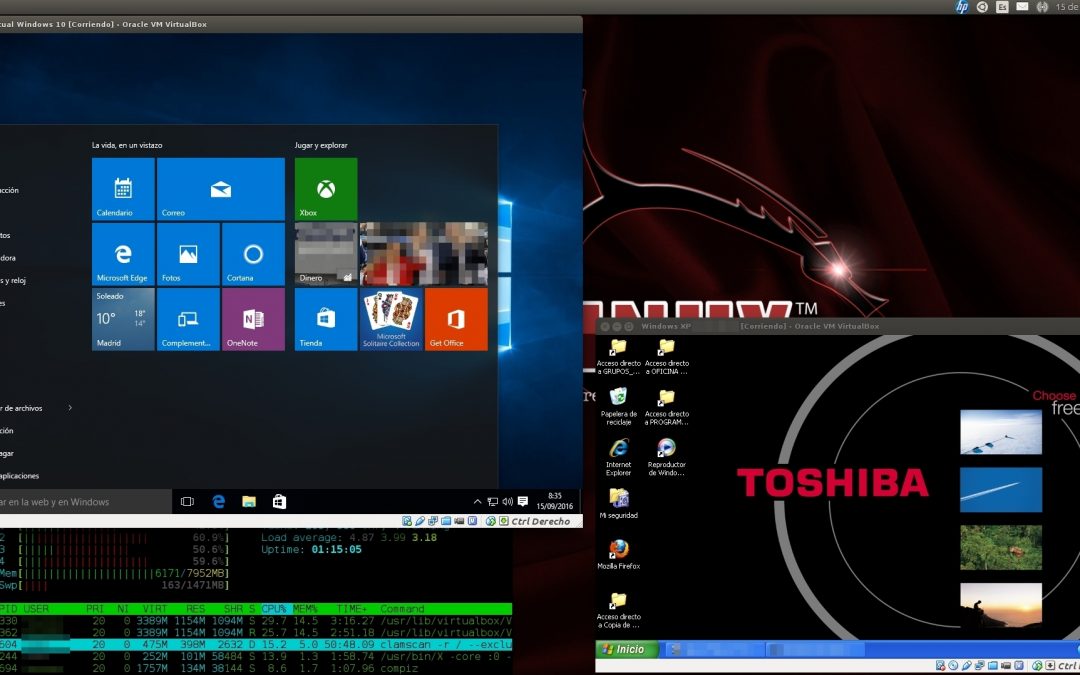

Virtualización de sistemas operativos con VirtualBox o VMWare

Pues bien, virtualizar no es otra cosa que crear un “ordenador” (huésped) completo dentro de otro ordenador (anfitrión), es decir, fabricar mediante el uso de un programa una máquina que permita ejecutar un sistema operativo completo con sus programas.

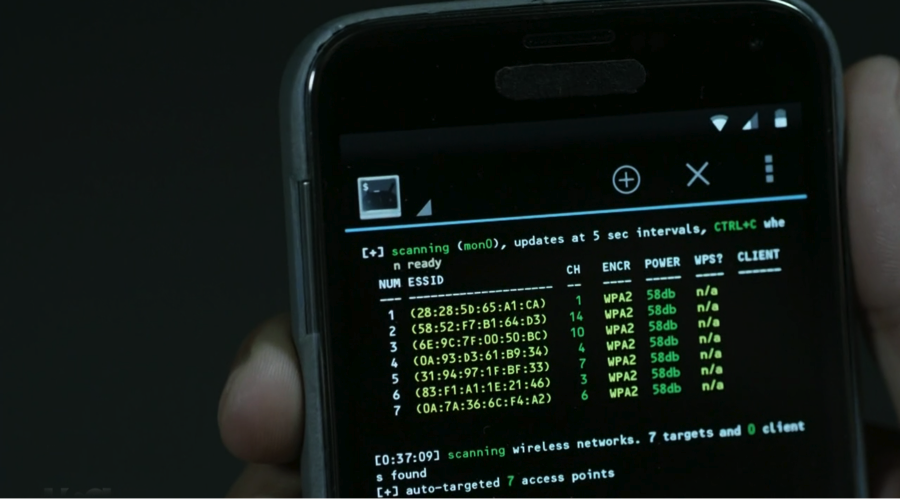

¿Has elegido la píldora roja? Pwn Phone

Te dejo las instrucciones para montar tu propio Pwn Phone, herramienta para la realización de test de penetración entre otras funciones.

Dropbox hackeado. Obtienen más de 68 millones de cuentas filtradas

Según indican en la fuente, se ha conseguido obtener más de 68 millones de cuentas de la plataforma Dropbox utilizando una brecha conocida desde el 2012.

Cómo conectarse a redes wifi con WPA/WPA2

Tutorial paso a paso para conectarse a redes WIFI con WPA y WPS. Conéctate a cualquier wifi vulnerable de forma sencilla.

Cadenas de texto encontradas en varios servidores hackeados

Os dejo un listado con las cadenas de texto habituales encontradas en servidores y hostings compartidos que han sido hackeados e inyectados con código PHP con mailers y phising.

Actualizado el informe sobre Locky con las diferencias y cambios producidos entre sus distintas versiones. RANSOMWARE.

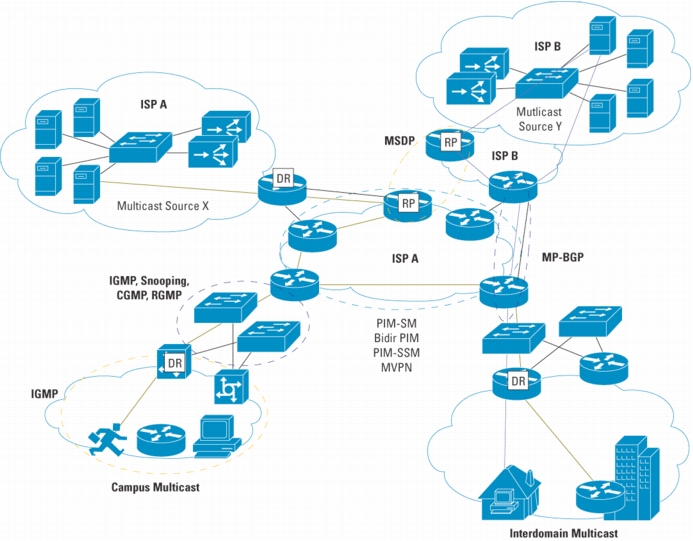

Detalles Publicado: 15 Julio 2016 Ransomware Locky ID código dañino El documento ID-09/16 Ransom.Locky está disponible en el portal del CCN-CERT Desde su aparición en febrero de este año, este código dañino ha sido detectado por el Sistema de Alerta Temprana de...Seguridad y mecanismos de transición en IPv6

El CCN-CERT, del Centro Criptológico Nacional (CCN), ha publicado su nueva Guía CCN-STIC 495 Seguridad en IPv6, en la que ofrece unas directrices generales de seguridad para este protocolo de Internet, al tiempo que aborda su situación actual y los desafíos que plantea su implantación.

Linux / Unix Buscar y eliminar archivos con un sólo comando

En ocasiones se hace engorroso ir buscando archivos del mismo tipo con objeto de eliminarlos de modo manual uno a uno

XMLRPC.PHP WordPress a partir de la versión 3.5, vulnerable

Echando un vistazo a los problemas comunes de los VPS con varios cuentas cPanel que usan Wordpress, se puede observar que hay momentos en los que el consumo de CPU y/o memoria RAM del VPS es elevado o extremadamente elevado.

NirSoft SearchMyFiles

El programa es una alternativa al sistema de búsqueda de archivos de Windows. Permite buscar de un modo visual y sencillo cualquier archivo utilizando comodines y filtrando por tamaño, fecha, atributos, acceso… etc

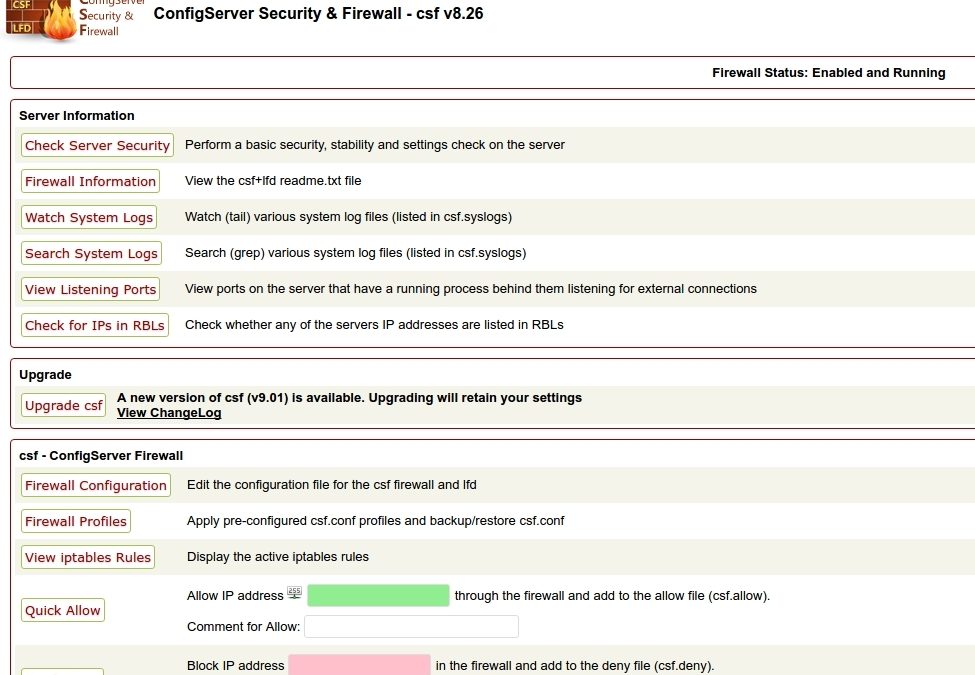

ConfigServer Security & Firewall, protección adicional para tu equipo desktop o servidor

Aparte de seguir los consejos publicados en el libro “Hardening de servidores” publicado por 0xWORD, de Carlos Álvarez Martín y Pablo González Pérez, tenéis la opción de instalar y utilizar un potente cortafuegos con GUI para cPanel, Webmin y DirectAdmin llamado ConfigServer Security & Firewall

Python para informáticos

Después de disfrutar de la presentación del proyecto final de ASIR de mi compañero Javier Trijueque, considero que es un buen día para dejaros por aquí un libro escrito por el Dr. Chuck Severance, una eminencia que da clases en la Universidad de Michigan